阅读下列说明,回答问题1至问题6,将解答填入答题纸对应的解答栏内。

【说明】

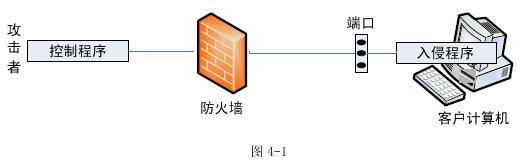

特洛伊木马是一种基于客户机/服务器模式的远程控制程序,黑客可以利用木马程序入侵用户的计算机系统。木马的工作模式如图4-1所示。

【问题1】(2分)

对于传统的木马程序,侵入被攻击主机的入侵程序属于(1)。攻击者一旦获取入侵程序的(2),便与它连接起来。

(1)A.客户程序

B.服务程序

C.代理程序

D.系统程序

(2)A.用户名和口令

B.密钥

C.访问权限

D.地址和端口号

【问题2】(2分)

以下(3)和(4)属于计算机感染特洛伊木马后的典型现象。

(3)、(4)A.程序堆栈 B.有未知程序试图建立网络连接C.邮箱被莫名邮件填满 D.系统中有可疑的进程在运行

【问题3】(2分)

为了检测系统是否有木马侵入,可以使用Windows操作系统的(5)命令查看当前的活动连接端口。

(5)A.ipport

B.netstat –an

C.tracert -an

D.ipconfig

【问题4】(4分)

入侵程序可以通过修改Windows操作系统的(6)、(7)文件或修改系统中的相关注册表项实现系统启动时自动加载。通过运行Windows操作系统中的 (8) 命令,可以启动注册表编辑器来对注册表进行维护。

(6)、(7)

A.system.ini

B.shell.ini

C.win.ini

D.autoexeC.ini

【问题5】(2分)

安装了防火墙软件的主机可以利用防火墙的(9)功能有效地防止外部非法连接来拦截木马。(9)

A.身份认证

B.地址转换

C.日志记录

D.包过滤

【问题6】(3分)

以下措施中能有效防治木马入侵的有(10)和(11)。

(10)、(11)

A.不随意下载来历不明的软件

B.仅开放非系统端口

C.实行加密数据传输

D.运行实时网络连接监控程序

问题1:[2分]

B、D

问题2:[2分]

B、D

问题3:[2分]

B

问题4:[4分]

A、C、regedit

问题5:[2分]

D

问题6:[3分]

A、D

问题1:

本题考查的内容是木马程序的工作原理。木马程序是一种基于客户端/服务器模式的远程控制程序,它让用户的机器运行服务器端的程序,该服务器端程序会在用户的计算机上打开监听的端口。为黑客打开入侵用户计算机打开一扇自由进出的门。黑客就可以利用木马程序的客户端入侵用户的计算机系统。因此,基于传统的木马程序,侵入被攻击主机的入侵程序属于服务器程序,而攻击者掌握的是客户端程序、攻击者要想与入侵程序连接起来,就需要得到入侵程序的地址和端口号。

问题2:

用户计算机感染木马后,会受到木马程序的控制,典型的现象有:

1,死机、重启、长十斤读写硬盘、搜索软盘。

2,速度越来越慢、资源占用多。

3,任务表中有可疑的文件在运行

问题3:

查看端口的方法有:

1,使用操作系统本身的Netstat命令。

2,使用Windows 2000下的命令行工具fport。

3,使用相关工具软件,监视计算机所有打开的TCP/UDP端口,还可以显示端口所对应的程序所在的路径等。

问题4:

基于Windows的木马程序一般采用自动加载应用程序的方法,主要包括下面两种方法。

1,修改win.int和system.int系统配置文件。

2,修改注册表项。

在Windows下,可以直接运行msconfig命令来查看启动程序和system.int、win.int、autoexec.bat等文件。

问题5:

随着防火墙技术的提高和发展,基于IP包过滤规则来拦截木马程序可以有效地防止外部连接,因此黑客在无法取得连接的情况下,是不能对用户主机进行攻击的。

数据报过滤用在内部主机和外部主机之间,过滤系统是一台路由器或者一台主机。过滤系统根据过滤规则来决定是否让数据包通过。用于过滤数据包的路由器被称为过滤路由器。数据包过滤是通过对数据包的IP头和TCP头或UDP头的检查来实现的,主要信息有:IP源地址、目的地址、协议、源端口、目的端口、ICMP消息类型、TCP包头中的ACK位、数据包到达的端口、数据包出去的端口。

问题6:

对木马程序的预防,我们可以:

1,不要随意打开来历不明的邮件。

2,不要下载来历不明的软件。

3,及时修补漏洞和关闭可疑端口

4,尽量少用共享文件夹

5,运行实时监控程序

6,经常升级系统和更新病毒库