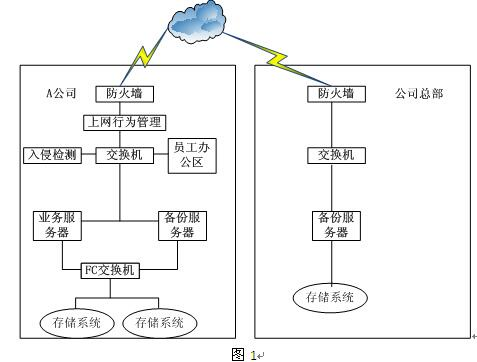

【说明】图1为A公司和公司总部部分网络拓扑。

【问题1】网络威胁会导致非授权访问、信息泄露、数据被破坏等网络安全事件发生,其常见网络威胁包括窃听、拒绝服务、病毒、木马、(1)等, 常见网络安全防范措施包括访问控制、审计、身份认证、数字签名、(2)、 包过滤和检测等。(1)备选:A.数据完整性破坏B.物理链路破坏C.机房破坏D.电路干扰(2)备选:A、数据格式转换B、电磁防护C、违规外联控制D、数据加密

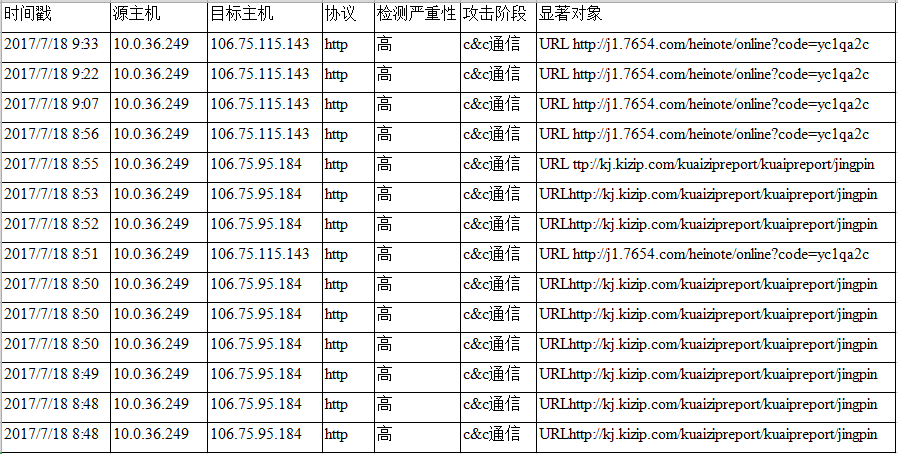

【问题2】某天,网络管理员在入侵检测设备、上发现图2所示网络威胁日志,从该日志可判断网络威胁为 (3), 网络管理员应采取(4)、(5)等合理有效措施进行处理。

(3)备选:A.跨站脚本攻击B.拒绝服务C.木马D. sql注入 (4)~(5)备选:A.源主机安装杀毒软件并查杀B.目标主机安装杀毒软件并查杀C.将上图所示URL加入上网行为管理设备黑名单D.将上图所示URL加入入侵检测设备黑名单E.使用漏洞扫描设备进行扫描【问题3】根据业务发展,购置了一套存储容量为30TB存储系统,给公司内部员工每人配备2TB网盘,存储管理员预估近一年内,员工对网盘平均使用空间不超过200GB,为节省成本,启用了该存储系统自动精简(Thin provisioning不会一次性全部分配存储资源,当存储空间不够时,系统会根据实际所需要容量,从存储池中多次少量扩展存储空间)配置功能,为100个员工提供网盘服务。请简要叙述存储管理员使用自动精简配置优点和存在风险

从数据挖掘角度,目前隐私保护技术主要可以分为三类:(1)基于数据失真隐私保护技术;(2)基于数据加密隐私保护技术;(3)基于数据匿名化隐私保护技术。