当前位置:首页 → 计算机类 → 软件水平考试 → 中级信息系统管理工程师->据中国国家互联网应急中心CNCERT监测,2013年1-11

据中国国家互联网应急中心CNCERT监测,2013年1-11月,我国境内被篡改网站数量为21860个,其中政府网站有2191个,较去年分别增长了33%和22%;被暗中植入后门的网站有93917个,较去年月均增长79%,其中政府网站有2322个。

针对日益严重的信息系统安全问题,各行业信息系统主管单位进一步加强信息安全标准、规范的落实工作,对各类信息系统的等级保护工作的备案情况进行检查。请结合你本人的实际工作经验回答以下问题。

【问题1】(5分)

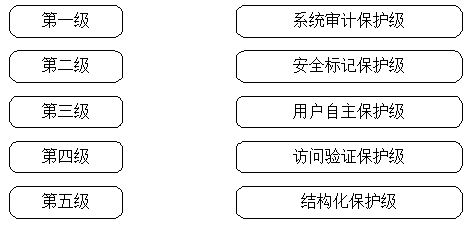

《计算机信息安全保护等级划分准则》(GB 17859-1999)中规定的计算机信息系统安全保护能力分为五个等级,请将下图级别与名称的对应关系画线连接。

【问题2】(4分)

针对信息系统可能出现的运行安全问题,实现系统应急处理的安全管理措施应包括哪些内容?

【问题3】(6分)

请说明网站篡改攻击有哪些特征、影响和危害?企事业单位防范网站攻击可以选择哪些网络安全产品进行部署?

【问题1】第一级:用户自主保护级;

第二级:系统审计保护级;

第三级:安全标记保护级;

第四级:结构化保护级;

第五级:访问验证保护级。

其中一级最低,五级最高。

【问题2】

信息系统的安全保障措施:包括在出现各种安全事件时应采取的措施,这些措施是管理手段与技术手段的结合

健全的管理措施:建立健全的安全事件管理机构,明确人员的分工和责任

灾难恢复措施:在系统正常运行时就通过各种备份措施为灾害和故障做准备

备份策略:制定安全事件响应与处理计划及事件处理过程示意图,以便迅速恢复被破坏的系统

【问题3】特征:非授权的文件操作,非法获取控制权;改变访问者“正常”的页面内容等

影响:导致网站终止,服务不能正常开展;对企业形象和政府信誉带来极其不好的影响

危害:销售收入下降、舞弊交易、非法数据入侵、数据窃取及修改

网络安全产品:WEB应用防火墙;入侵检测系统;防病毒软件;备份/恢复技术

【问题1】

用户自主保护级(第一级)第一级的计算机信息系统可信计算机通过隔离用户与数据来实现,使用户具备自主安全保护的能力。它具有多种形式的控制能力,对用户实施访问控制,即为用户提供可行的手段,保护用户和用户组信息,避免其他用户对数据的非法读写与破坏

系统审计保护级(第二级)与第一级相比,第二级的计算机信息系统可信计算机实施了粒度更细的自主访问控制,它通过登录规程、审计与安全性相关事件和隔离资源,使用户对自己的行为负责

安全标记保护级(第三级)第三级的计算机信息系统可信计算机具有系统审计保护级的所有功能。此外,还提供有安全策略模型、数据标记,以及主体对客观体强制访问控制的非形式化描述;具有准确地标记输出信息的能力;消除通过测试发现的任何错误

结构化保护级(第四级)第四级的计算机系统可信计算机建立于一个明确定义的形式化安全策略模型之上,它要求将第三级系统中的自主和强制访问控制扩展到所有主体与客体。此外,还要考虑隐蔽通道。本级的计算机系统可信计算机的接口也必须明确定义,使其设计与实现能经受更充分的测试和更完整的复审。加强了鉴别机制,支持系统管理员和操作员的职能,提供可信设施管理,增强了配置管理控制。系统具有相当的抗渗透能力。

访问验证保护级(第五级)第五级的计算机信息系统可信计算机满足访问监控器需求。访问监控器仲裁主体对客体的全部访问。访问监控器本身是抗篡改的,而且必须足够小,能够分析和测试。为了满足访问监控器需求,计算机信息系统可信计算机在其构造时,排除了那些对实施安全策略来说并非必要的代码;在设计和实现时,从系统工程角度将其复杂性降低到最小程度。支持安全管理员职能;扩充审计机制,当发生与安全相关的事件时发出信号;提供系统恢复机制。系统具有很高的抗渗透能力。

【问题2】

任何信息系统都不可能完全避免天灾或者人祸,当事故发生时,要有效地跟踪事故源、收集证据、恢复系统、保护数据。但除了采取所有必要的措施来应付可能发生的最坏的情况之外,还需要有事故恢复计划,以便在真正发生灾难的时候进行恢复。

紧急事故恢复计划是系统安全性的一项重要元素。应事先拟定好系统紧急恢复计划在事故发生时,按照计划以最短时间、最小的损失来恢复系统。同时必须确认相关人员充分了解这份系统紧急恢复计划内容。在系统紧急恢复计划中应说明紧急事件发生时,应向谁报告、谁负责回应、谁来做恢复决策,并且在计划中应包括情境模拟。应定期对系统做实验、检查,发现问题或环境改变时,应立即检查计划并决定是否需要修正,以保证其可靠性和可行性。

【问题3】

特征:非授权的文件操作,非法获取控制权;改变访问者“正常”的页面内容等

影响:导致网站终止,服务不能正常开展;对企业形象和政府信誉带来极其不好的影响

危害:销售收入下降、舞弊交易、非法数据入侵、数据窃取及修改

网络安全产品:WEB应用防火墙;入侵检测系统;防病毒软件;备份/恢复技术

一台主机的IP地址为202.123.25.36,掩码为255.255.254.0。如果该主机需要在该网络进行直接广播,那么它应该使用的目的地址为( )

在计算机系统的日常维护工作中,应当注意硬盘工作时不能__(2)__。另外,需要防范病毒,而__(3)__是不会被病毒感觉的。

有 4 个 IP 地址:201.117.15.254、201.117.17.01、201.117.24.5 和 201.117.29.3,如果子网掩码为 255.255.248.0,则这 4 个地址分别属于3个子网;其中属于同一个子网的是()

在异步通信中,每个字符包含1位起始位、7位数据位、1位奇偶位和1位终止位,每秒钟传送200个字符,采用4相位调制,则码元速率为()。

在 Windows 中,运行( )命令得到下图所示结果。以下关于该结果的叙述中,错误的是( )。

Pinging 59.74.111.8 with 32 bytes of data:

Reply from 59.74.111.8: bytes=32 time=3ms TTL=60

Reply from 59.74.111.8: bytes=32 time=5ms TTL=60

Reply from 59.74.111.8: bytes=32 time=3ms TTL=60

Reply from 59.74.111.8: bytes=32 time=5ms TTL=60

Ping statistics for 59.74.111.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 3ms, Maximum = 5ms, Average = 4ms

在ISO OSF/RM参考模型中,七层协议中的__(1)__利用通信子网提供的服务实现两个用户进程之间端到端的通信。在这个模型中,如果A用户需要通过网络向B用户传送数据,则首先将数据送入应用层,在该层给它附加控制信息后送入表示层;在表示层对数据进行必要的变换并加头标后送入会话层;在会话层加头标送入传输层;在传输层将数据分解为__(本题)__后送至网络层;在网络层将数据封装成__(3)__后送至数据链路层;在数据链路层将数据加上头标和尾标封装成__(4)__后发送到物理层;在物理层数据以__(5)__形式发送到物理线路。B用户所在的系统接收到数据后,层层剥去控制信息,把原数据传送给B用户。

在OSI/RM中,解释应用数据语义的协议层是()。

在TCP/IP协议栈中,ARP协议的作用是(),RARP协议的作用是(请作答此空)。

在地址 http://www.dailynews.com.cn/channel/welcome.htm 中,www.dailynews.com.cn 表示( ),welcome.htm 表示(请作答此空)。

在电子表格软件Excel中,假设A1单元格的值为15,若在A2单元格输入“=AND(15<A1,A1<100)”,则A2单元格显示的值为 ()