案例一

安全测评工程师小张对某单位的信息系统进行安全渗透测试时,首先获取A系统部署的WebServer版本信息然后利用A系统的软件中间件漏洞,发现可以远程在A系统服务器上执行命令。小张控制A服务器后,尝试并成功修改网页。通过向服务器区域横向扫描,发现B和C服务器的root密码均为123456,利用该密码成功登录到服务器并获取root权限。

案例二

网络管理员小王在巡查时发现网站访问日志中有多条非正常记录。

其中,日志1访问记录为:

www.xx.com/ param=1'and updatexml(1, concat(0x7e (SEL ECT MD5(1234),0x7e), 1)

日志2访问记录为

www.xx.com/js/url. substring(0, indexN2)}/ alert(url);url+=

小王立即采取措施,加强Web安全防范。

案例三

某信息系统在2018年上线时,在公安机关备案为等级保护第三级,单位主管认为系统已经定级,此后无须再做等保安全评测。

1.案例二中,日志1所示访问记录是(4)攻击,日志2所示访问记录是(5)攻击

2.案例二中,小王应采取哪些措施加强web安全防范?

SQL注入 (5)跨站攻击加强服务器配置与设置,部署WAF安全设备。

答案解析 :

从题干日志所展示的信息来看,里面有非常明显的SQL语句,“SELECT MD5(1234),0x7e), 1)”等,而该语句是嵌入在URL中,所以明显就是一种SQL注入攻击。从题干中的日志,可以看到其中有“substring(0, indexN2)}/alert(url);url+=”这样明显的函数,显然是一种跨站攻击。而这两种攻击形式都属于典型的web应用层攻击,通常采用的防范方法可以基于web应用层进行,如采用WAF防火墙或者加强服务器的相关配置,进行严格的过滤避免出现SQL注入或者跨站攻击。

E-mail地址由分隔符“()”分为前后两部分,分别指明用户名及邮件

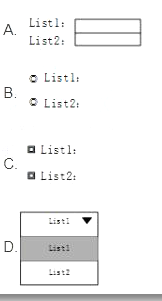

某 html 文档中有如下代码,则在浏览器中打开该文档时显示为( )。

<form>

Listl:

<input type="text" name="List1" />

<br / >

List2:

<input type="text" name="List 2 " />

< /form>

设有商品关系P(商品名,条形码,供应商号,价格,数量), “条形码”唯一标识关系P中的每一个元组,商品名不能为空,供应商号是关系P的外键。另有供应商关系S(供应商号,供应商名,地址,电话)。关系 P 中的商品名是唯一的。建立商品关系 P 的 SQL语句如下所示:

CREATE TABLE P( 商品名CHAR(30)( ),

条形码CHAR(30) ( ) ,

供应商号 CHAR(5) ,

价格 CHAR(20) ,

数量CHAR(20)

( )(供应商号) REFERENCES S(供应商号));

查询供应商及价格小于等于 2500 元且大于等于 1280 元的“电冰箱”的数量的SQL语句为:

SELECT商品名,供应商名,价格,数量

FROM P

WHERE商品名= ’电冰箱’ AND ( ) ;

将供应商号“12021”所供应的商品价格上涨3%的SQL语句为:

UPDATE P

( )

WHERE 供应商号= ’12021’;

查询供应商地址包含“西安”的供应商名及电话的SQL语句为:

SELECT供应商名,电话

FROM S

WHERE ( );

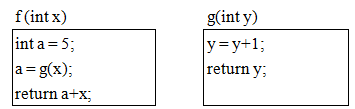

函数f()、g()的定义如下所示。已知调用f时传递给其形参x的值是1,若以传值方式调用g,则函数f的返回值为( );若以传引用方式调用g,则函数f的返回值为( )。