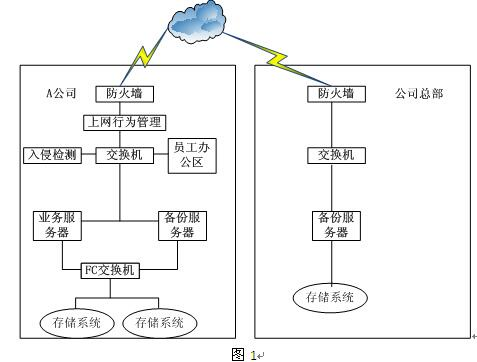

【说明】图1为A公司和公司总部的部分网络拓扑。

【问题1】网络威胁会导致非授权访问、信息泄露、数据被破坏等网络安全事件发生,其常见的网络威胁包括窃听、拒绝服务、病毒、木马、(1)等, 常见的网络安全防范措施包括访问控制、审计、身份认证、数字签名、(2)、 包过滤和检测等。(1)备选:A.数据完整性破坏B.物理链路破坏C.机房破坏D.电路干扰(2)备选:A、数据格式转换B、电磁防护C、违规外联控制D、数据加密

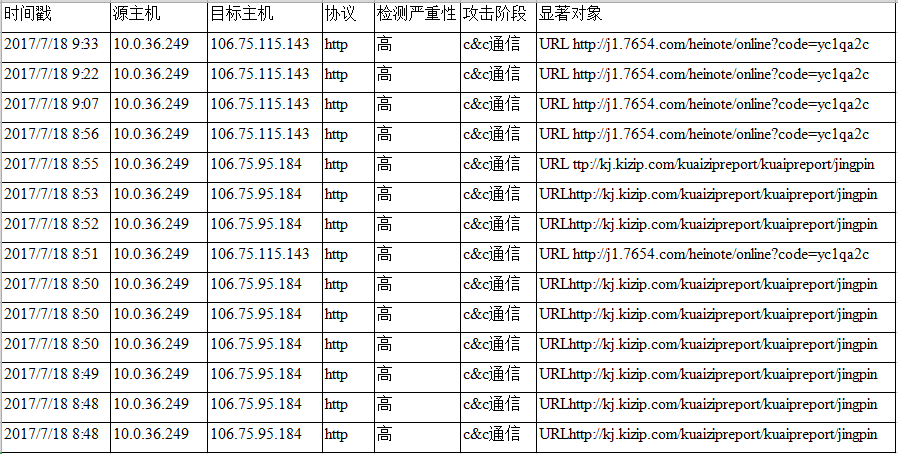

【问题2】某天,网络管理员在入侵检测设备、上发现图2所示网络威胁日志,从该日志可判断网络威胁为 (3), 网络管理员应采取(4)、(5)等合理有效的措施进行处理。

(3)备选:A.跨站脚本攻击B.拒绝服务C.木马D. sql注入 (4)~(5)备选:A.源主机安装杀毒软件并查杀B.目标主机安装杀毒软件并查杀C.将上图所示URL加入上网行为管理设备黑名单D.将上图所示URL加入入侵检测设备黑名单E.使用漏洞扫描设备进行扫描【问题3】根据业务发展,购置了一套存储容量为30TB的存储系统,给公司内部员工每人配备2TB的网盘,存储管理员预估近一年内,员工对网盘的平均使用空间不超过200GB,为节省成本,启用了该存储系统的自动精简(Thin provisioning不会一次性全部分配存储资源,当存储空间不够时,系统会根据实际所需要的容量,从存储池中多次少量的扩展存储空间)配置功能,为100个员工提供网盘服务。请简要叙述存储管理员使用自动精简配置的优点和存在的风险

【问题1】(1)A (2)D

【问题2】(3)C (4)AC

【问题3】优点:有助于简化存储设备的管理工作,降低工作量, 提高生产效率和系统性能,缩短服务器和应用程序停机时间。降低系统购置和运行成本。风险:管理员必须跟踪系统的实际容量使用状态,避免出现磁盘空间不足的问题。

【问题1】从"其常见的网络威胁包括窃听、拒绝服务、病毒、木马"这些信息可以了解,选项中应该是一个与之类似的,只有A选项最合适。从"常见的网络安全防范措施包括访问控制、审计、身份认证、数字签名"等信息可以看出,D选项最合适。

【问题2】从图中显示的信息来看,一个源地址在一个较长的时间(40分钟)内向两个目标地址发送连接请求,肯定不是拒绝服务。跨站脚本攻击并不需要在短时间内容大量的发送连接请求。也看不到注入代码和链接。解决的方法就是源主机可能感染病毒或者被远程主机控制,因此只能在源主机上进行相关操作。为了减轻访问的压力,可以使用上网行为管理设备对某个目标地址或者网址进行控制,限制并发连接数等。

【问题3】自动精简配置是一种新的容量分配的技术,不会一次性的划分过大的空间给某项应用,而是根据该项应用实际所需要的容量,多次的少量的分配给应用程序,当该项应用所产生的数据增长,分配的容量空间已不够的时候,系统会再次从后端存储池中补充分配一部分存储空间。

一台主机的IP地址为202.123.25.36,掩码为255.255.254.0。如果该主机需要在该网络进行直接广播,那么它应该使用的目的地址为( )

在计算机系统的日常维护工作中,应当注意硬盘工作时不能__(2)__。另外,需要防范病毒,而__(3)__是不会被病毒感觉的。

有 4 个 IP 地址:201.117.15.254、201.117.17.01、201.117.24.5 和 201.117.29.3,如果子网掩码为 255.255.248.0,则这 4 个地址分别属于3个子网;其中属于同一个子网的是()

在异步通信中,每个字符包含1位起始位、7位数据位、1位奇偶位和1位终止位,每秒钟传送200个字符,采用4相位调制,则码元速率为()。

在 Windows 中,运行( )命令得到下图所示结果。以下关于该结果的叙述中,错误的是( )。

Pinging 59.74.111.8 with 32 bytes of data:

Reply from 59.74.111.8: bytes=32 time=3ms TTL=60

Reply from 59.74.111.8: bytes=32 time=5ms TTL=60

Reply from 59.74.111.8: bytes=32 time=3ms TTL=60

Reply from 59.74.111.8: bytes=32 time=5ms TTL=60

Ping statistics for 59.74.111.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 3ms, Maximum = 5ms, Average = 4ms

在ISO OSF/RM参考模型中,七层协议中的__(1)__利用通信子网提供的服务实现两个用户进程之间端到端的通信。在这个模型中,如果A用户需要通过网络向B用户传送数据,则首先将数据送入应用层,在该层给它附加控制信息后送入表示层;在表示层对数据进行必要的变换并加头标后送入会话层;在会话层加头标送入传输层;在传输层将数据分解为__(本题)__后送至网络层;在网络层将数据封装成__(3)__后送至数据链路层;在数据链路层将数据加上头标和尾标封装成__(4)__后发送到物理层;在物理层数据以__(5)__形式发送到物理线路。B用户所在的系统接收到数据后,层层剥去控制信息,把原数据传送给B用户。

在OSI/RM中,解释应用数据语义的协议层是()。

在TCP/IP协议栈中,ARP协议的作用是(),RARP协议的作用是(请作答此空)。

在地址 http://www.dailynews.com.cn/channel/welcome.htm 中,www.dailynews.com.cn 表示( ),welcome.htm 表示(请作答此空)。

在电子表格软件Excel中,假设A1单元格的值为15,若在A2单元格输入“=AND(15<A1,A1<100)”,则A2单元格显示的值为 ()